Vor nunmehr über zwei Jahren habe ich beschrieben, wie sich die anonyme Internetnutzung (Web, Mail, IRC, P2P usw.) unter Mac OS X realisieren lässt. Ich nahm den OpenVPN Client Tunnelblick in Verbindung mit einem VPN Dienstleister und stellte obendrauf sicher, dass bei einem Zusammenbruch des Tunnels bzw. bei außerplanmäßigen Abbruch des VPN-Clients die native und vom Provider zugewiesene IP nicht offenbar wird. Das geschah im Wesentlichen durch das jeweilige Einbringen von drei zum VPN-Server passenden ipfw Regeln auf der Kommandozeile mit der Identität des Root-Benutzers und der Kontrolle mittels des Tools WaterRoof. Das alles war nicht unbedingt komfortabel, aber es sicherte zuverlässig die Wahrung der privaten und unbeobachteten Nutzung des Internet. Seit Edward Snowden muss man zum Glück nicht mehr ganz so häufig darüber referieren, warum die Privatsphäre auch im Digitalen ein Menschenrecht ist.

Nach dem Update geht mal wieder nix

Die Kontinuität bei Apple bedeutet immer wieder Diskontinuität. So wurde aus unserem geliebten Mac OS X ein OS X, welches sich optisch leider zu sehr dem mobilen iOS annähert. OS X? Würde Steve das gut finden? Sei es drum …

Nun, ipfw ist schon seit 2012 als ‘deprecated’ markiert und mit der Version 10.10 Yosemite ist die ipfw von FreeBSD komplett raus aus dem immer noch liebsten Desktop-OS. ipfw musste dem von OpenBSD kommenden PF weichen. Somit wird klar, dass sich das eingangs erwähnte VPN Setup in Ermangelung des Vorhandenseins von ipfw nicht mehr fahren lässt.

Viscosity anstelle von Tunnelblick

Ein Möglichkeit wäre es, weiter auf Tunnelblick als OpenVPN Client zu setzen und sich auf PF einzulassen. Doch PF ist deutlich komplexer als ipfw! Selbst wenn man das kostenlose und wiederum vom WaterRoof Entwickler Hany El Imam stammende PF firewall frontend IceFloor nutzen würde, so hätte diese Variante ihre Härten. Die zum VPN Anbieter passende Konfiguration als Preset im IceFloor einzutragen ist machbar, aber damit im Alltag auch korrekt und sicher zu arbeiten, das geht über die Basteleien hinaus, die man normalen Mac-Nutzern noch zumuten möchte. Also machen wir es unter Yosemite ganz anders! Wir ersetzen Tunnelblick durch den OpenVPN Client Viscosity. Die Software ist zwar nicht kostenlos, aber die sympathische kleine australischen Entwicklerbude SparkLabs verlangt mit 9 Dollars für das Gebotene sicher nicht zuviel. Zudem funktioniert Viscosity nach der Installation einen Monat lang als voll funktionsfähige Probierversion.

Update: Viscosity würde ich nicht mehr nutzen. Meine Empfehlung kann Viscosity nicht mehr sein. Die Software leakte bei mir nach dem Tunnelbruch die originäre lokale IP. Das habe ich durch puren Zufall entdeckt. Bei Tunnelbruch null IP-Verkehr ist für mich eine zu erfüllende Basisanforderung

Der richtige VPN-Anbieter

Als VPN-Anbieter empfiehlt sich Perfect Privacy. Ist seit Jahren als sehr zuverlässig im besten Ruf und Perfect Privacy ist wahrlich einer dieser Dienste, denen man ein langes Fortbestehen wünscht. Perfect Privacy konnte immer erfolgreich die Privatsphäre und vor allem Anonymität seiner Nutzer wahren. Das Chaos auf der Welt bedeutet auch die Gunst der Stunde für wildgewordene Sicherheitspolitiker und Behördenvertreter, ehemals schwer durchsetzbare Paradigmenwandel herbeizuführen. Die Privatsphäre ist dabei ganz oben auf der Abschussliste. Öfter schon sprach ich über das große Thema.

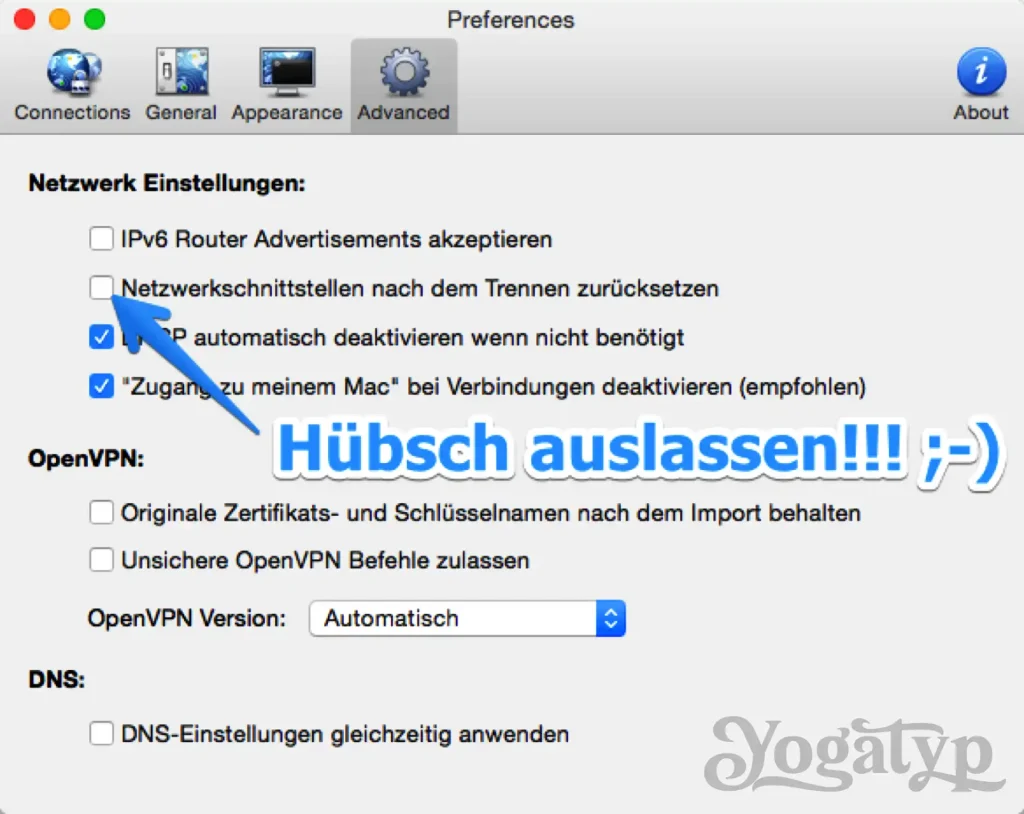

Der Umgang mit der Firewall von OS X entfällt

Mit Viscosity ergibt sich ein entscheidender Vorteil gegenüber der alten Herangehensweise: Wir müssen uns nicht mit der Firewall im Betriebssystem auseinandersetzen, um einem Leak der nativen IP beim Zusammenbruch des VPN-Tunnels vorzubeugen. Es reicht, im Viscosity eine Eintragung zu machen! Bricht der Tunnel oder schmiert Viscosity als Client ab, dass gibt es ganz simpel keinen Traffic nach außen. Internetzugang besteht erst dann wieder, wenn man a) Viscosity neu startet, oder b) OS X neu bootet oder c) in den Systemeinstellungen-Netzwerk den Netzwerkadapter deaktiviert und wieder aktiviert.Im Kontext dieses Artikel bleibt es weiterhin wichtig, in Systemeinstellungen-Netzwerk-‘Adapter’-Weitere Optionen und dort in der Auswahl für IPv6-konfigurieren den Wert Nur Link-Local auszuwählen. Die Sache mit IPv6 und der Anonymität behandeln wir später einmal …

So geht’s

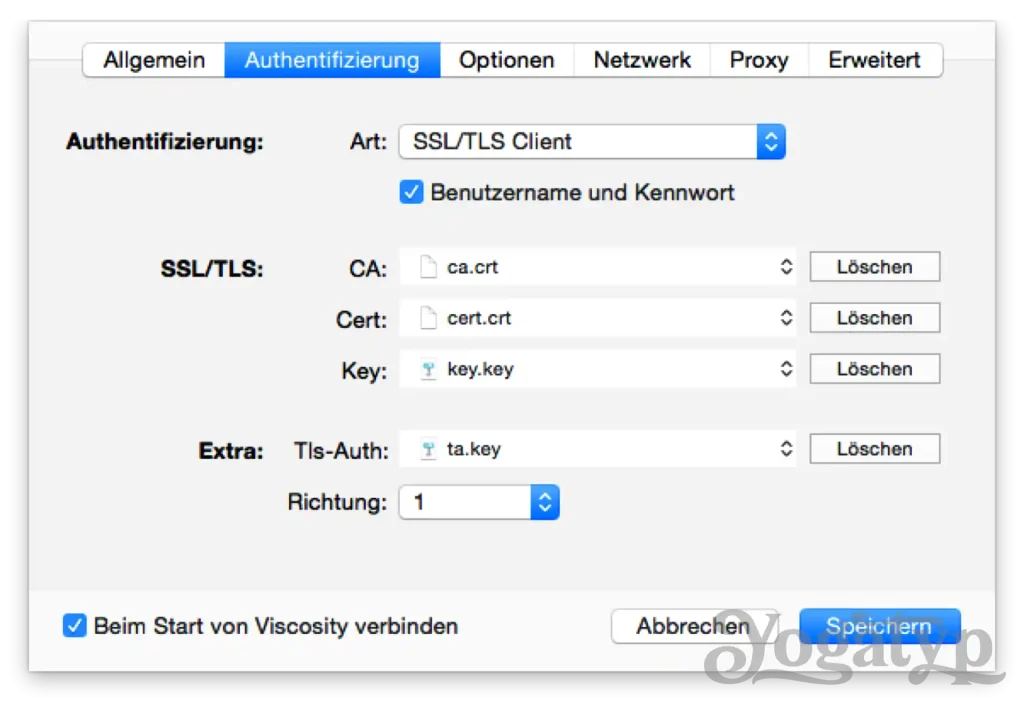

Zunächst laden und entpacken wir das aus dem Mitgliederbereich von Perfect Privacy in der Sektion Download verfügbare ZIP-Archiv mit den aktuellen OpenVPN Konfigurationsdateien. Der gegenwärtigen Name des Archivs ist ppConfig_mac_single.zip. Danach laden wir uns die Viscosity Disk-Image-Datei, mounten diese durch Doppelklick und ziehen die Anwendung nach Applications. Viscosity nun starten.

Das Einbringen der einzelnen OpenVPN Konfigurationen für die in den verschiedenen Ländern stehenden VPN-Server von Perfect Privacy ist ziemlich simpel:

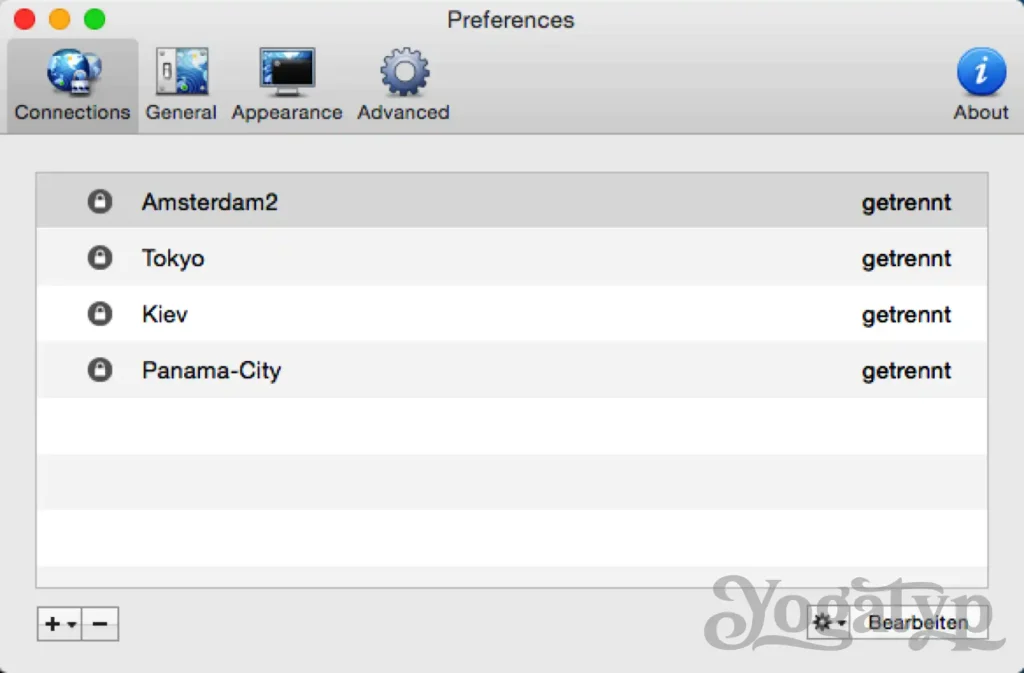

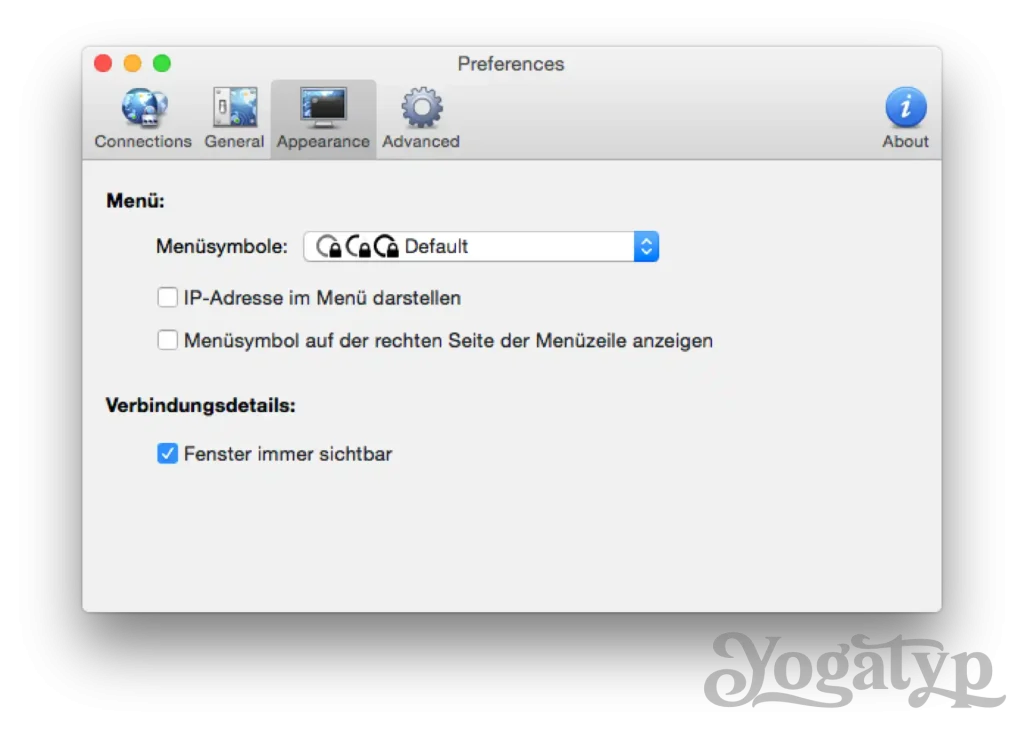

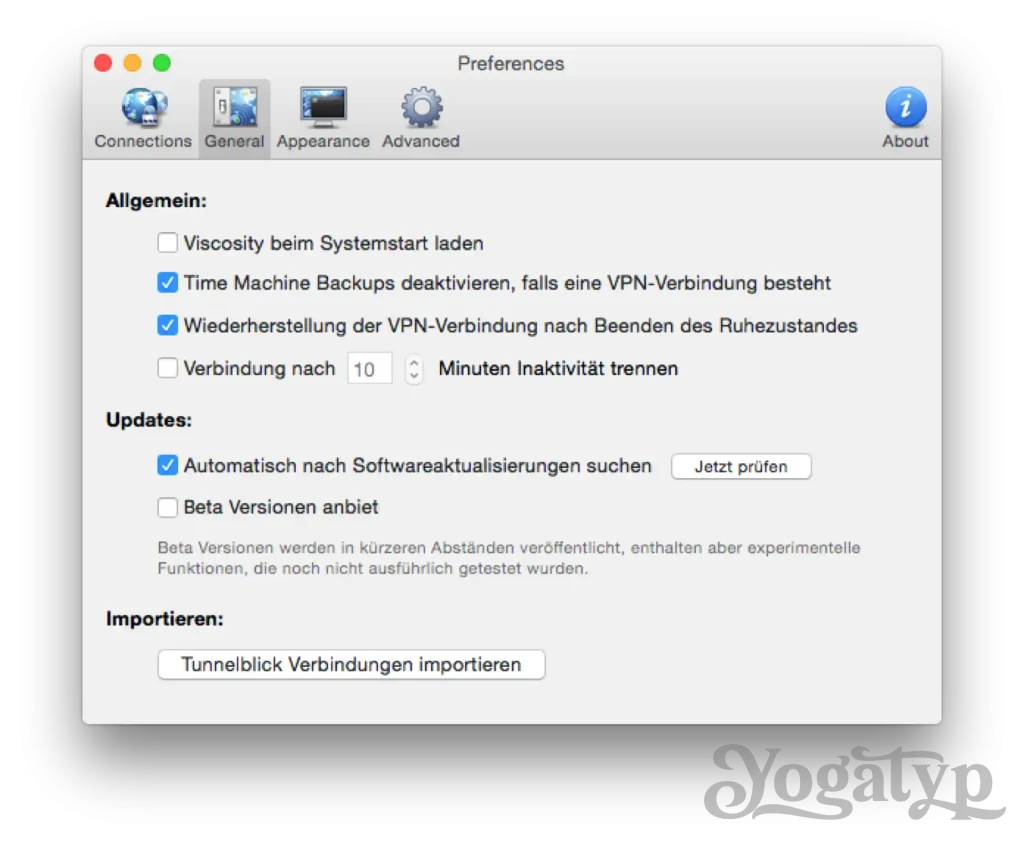

- In der Menüleiste oben rechts und links von der Uhrzeit auf das Viscosity Symbol klicken. Im aufgehenden Menü auf Einstellungen gehen.

- Unten links das PLUS-Symbol klicken – Verbindung importieren – Aus Datei. Es öffnet sich ein Dateiauswahlfenster.

- Hier nun aufs Verzeichnis gehen mit den soeben geladenen und entpackten OpenVPN-Configs von Perfect Privacy.

- Um den VPN-Server in Tokyo zu nutzen, einfach Tokyo.ovpn klicken. Zack, die Konfiguration ist eingebracht.

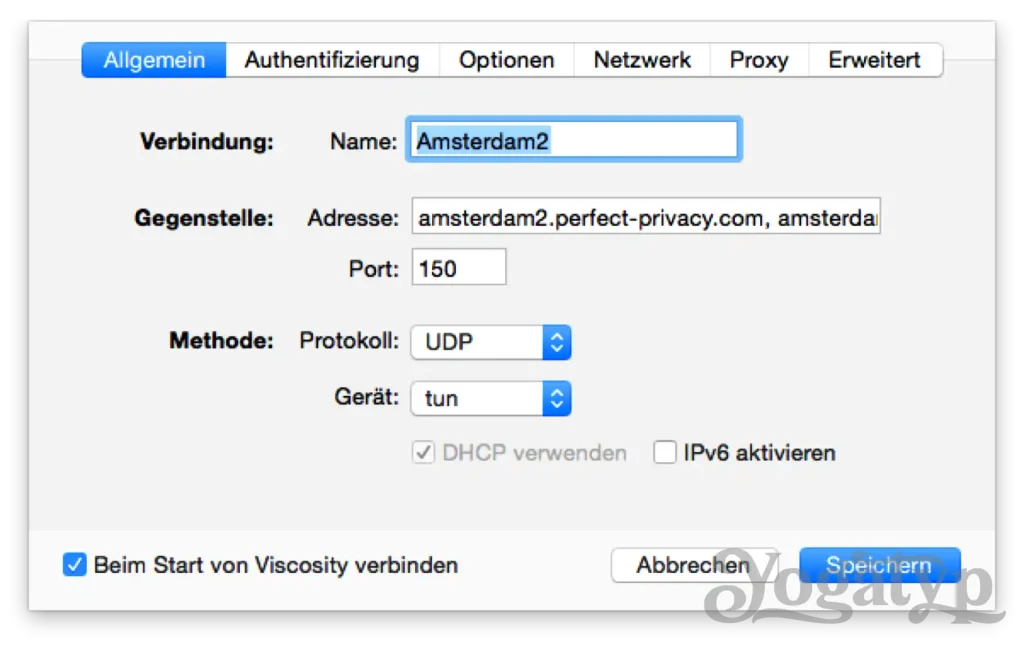

Wichtig ist es, jede einzelne OpenVPN Verbindungsmöglichkeit gleichartig zu konfigurieren. Hierzu die jeweilige Destination, in meinem bebilderten Beispiel Amsterdam2, doppelklicken.

- Im Karteireiter Allgemein wird unten rechts beim Kästchen für ‘IPv6 aktivieren’ kein Häkchen gesetzt.

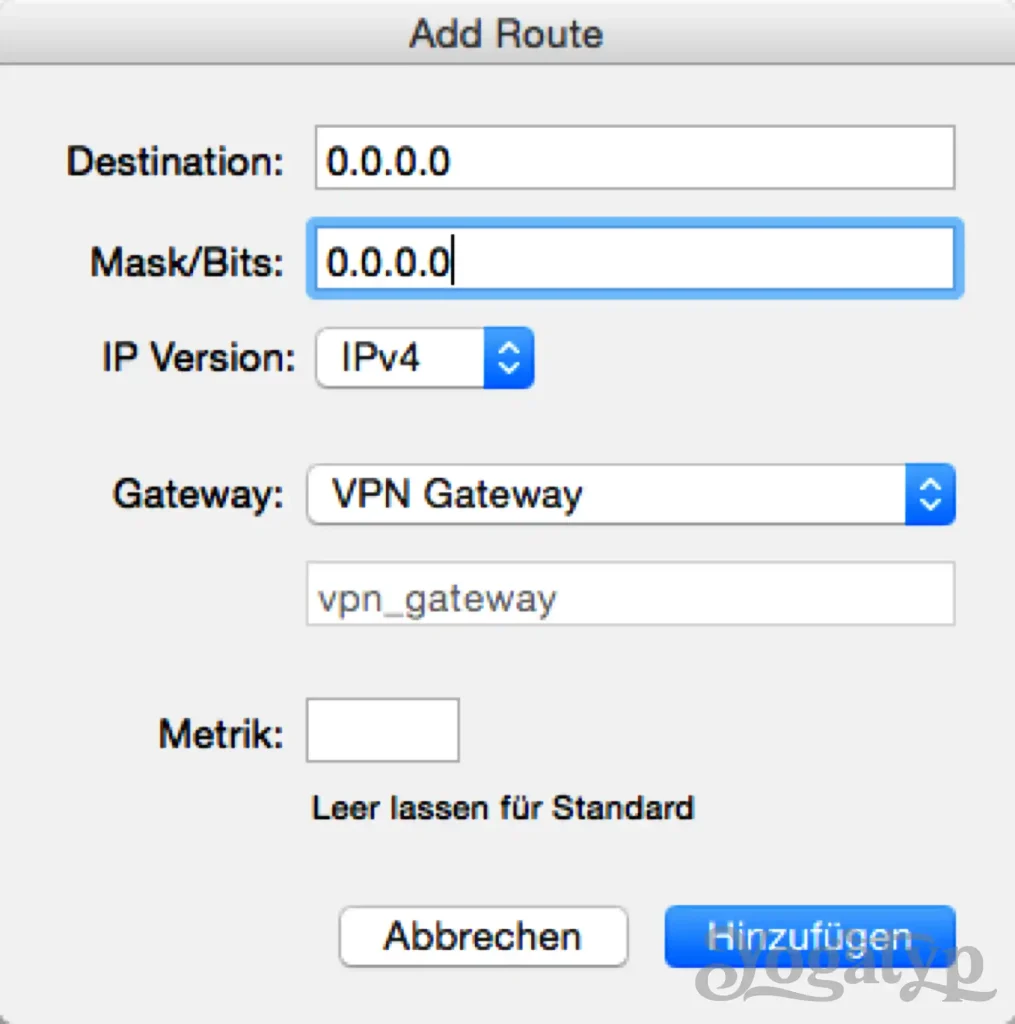

- Der allerwichtigste Karteireiter ist Netzwerk, hier wird der Aufdeckung der nativen IP vorgebeugt: Bei ‘Gesamten Verkehr über die die VPN-Verbindung senden‘ ein Häkchen setzen. Beim ersten großen weißen Feld unten links das PLUS-Symbol klicken.

- Im Feld Destination 0.0.0.0 eintragen, im Feld Mask/Bits ebenfalls 0.0.0.0

- Bei IP Version IPv4 und unter Gateway VPN Gateway wählen. Nun den Button Hinzufügen klicken.

- Das so fertiggestellte OpenVPN Preset mit Klick auf den blauen Speichern Button unten rechts einbringen

Nun eine der eingebrachten VPN-Verbindungen starten, einmalig die Perfect Privacy Zugangskennung eintragen und von außen ist der eigene Mac nicht mehr mit der vom Provider des geringsten Mißtrauens zugewiesenen IP zu sehen. Die extern sichtbare IP und Geolokation kann man mittels eines Webdienstes prüfen. Nun ist man in Japan, Israel, Niederlanden oder sonstwo. Die Perfect Privacy Server sind technisch so eingerichtet, dass nicht nachvollziehbar ist, wer den Dienst wann und wie genutzt hat.

Wie oben schon geschrieben: Bricht die Verbinung netzbedingt oder durch Absturz der Client-Software zusammen, fließt kein Bit mehr. Internetzugang besteht erst dann wieder, wenn man a) Viscosity neu startet, oder b) OS X neu bootet oder c) in den Systemeinstellungen-Netzwerk den Netzwerkadapter deaktiviert und wieder aktiviert.

Auch der Rest muss stimmen

Eine der ärgerlichsten Sauereien unter OS X Yosemite ist der Umstand, dass Spotlight sofort bei bei Beginn des Tippens des Suchbegriffes alles Getippte, wie auch die Position des Rechners an Apple (und ‘third parties’) überträgt. fix macosx beschreibt, an welchen zwei Stellen man zumindest dieses ungewollte Datenleck schließt.

Abschließend sei noch mal daran erinnert, dass die oben beschriebene VPN-Geschichte nicht pauschal Anonymität gewährleistet. Selbstverständlich sollte ein separater Browser mit restriktiven Einstellungen verwendet werden. Von Dingen wie iCloud, Dropbox, Evernote, Facebook und sonstigem Unfug ist ohnehin Abstand zu nehmen. Weitere interne Nach-Hause-Telefonierer lassen sich wie immer mit mit dem von mir bereits an anderer Stelle vorgestellten Little Snitch ausfindig machen, welches sowieso und schon immer auf jeden Mac gehört.